|

|

|

|

|

|

|

Запрошуємо на новий web-сайт Співтовариства ІТ-директорів України:

https://itdirector.com.ua/ |

|

Вернуться в Календарь ИТ-событий  04.07.2017

04.07.2017

TeleBots возвращается: целенаправленная против Украины атака на цепочку поставкиСпециалисты ESET подготовили анализ, содержащий подробности масштабной атаки программы-вымогателя Diskcoder.C, направленной на украинских пользователей. В ходе исследования было выявлено сходство между несколькими кампаниями киберпреступной группы TeleBots, которая в последнее время организовывает атаки на компьютерные системы объектов критической инфраструктуры Украины.

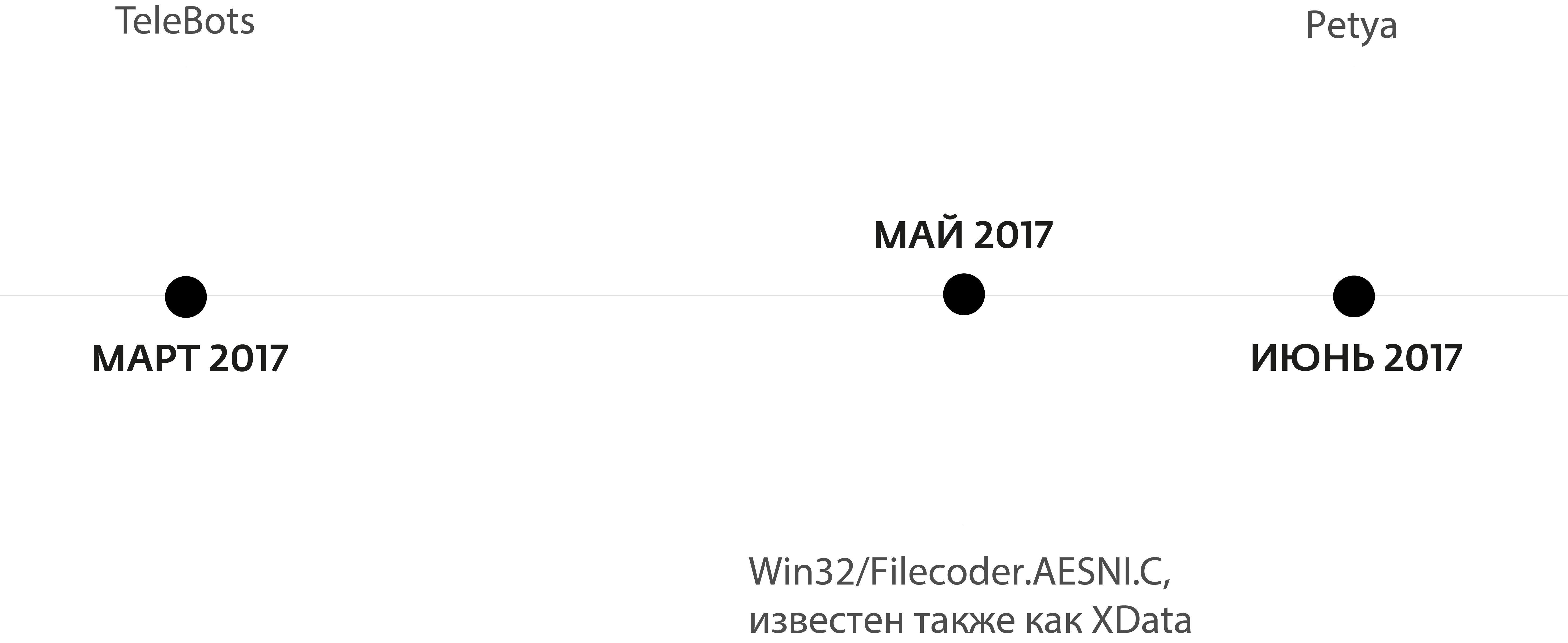

Рис. 1. Временная последовательность атаки на цепочку поставки,

Так, в декабре 2016 года TeleBots осуществила ряд кибератак, жертвами которых стали цели особого значения. Тогда главной задачей хакеров было планомерное осуществление диверсий в украинском киберпространстве. Во время первой волны атак киберпреступники использовали вредоносное программное обеспечение KillDisk, которое просто перезаписывало определенные файлы и демонстрировало изображения с телевизионного сериала «Мистер Робот» («Mr. Robot»). Для осуществления инфицирования угроза использовала бэкдор Python/TeleBot, в честь которого киберпреступная группа и получила название Telebots. Во время второй волны атак авторы KillDisk добавили шифрования и контактную информацию во вредоносное программное обеспечение для сходства с типичной атакой программы-вымогателя. Однако киберпреступники не были заинтересованы в финансовом вознаграждении, их истинная цель заключалась в причинении вреда компаниям, которые были атакованы.

Рис. 2. Изображение, которое демонстрировала вредоносная программа KillDisk

В 2017 году атаки преступной группы TeleBots стали более изощренными. За период с января по март TeleBots атаковала программное обеспечение (не связанное с M.E. Doc) и, используя туннели VPN, получила доступ к внутренним сетям нескольких финансовых учреждений. Во время этой атаки группа TeleBots расширила свой арсенал обновленными инструментами и двумя бэкдорами, что позволило ей распространять программу-вымогателя Win32/Filecoder.NKH для осуществления шифрования файлов (кроме файлов, расположенных в каталоге C:\Windows). В дополнение к вредоносных программ для Windows, группа TeleBots использовала также программу-вымогатель Python/Filecoder.R для атаки на серверы Linux.

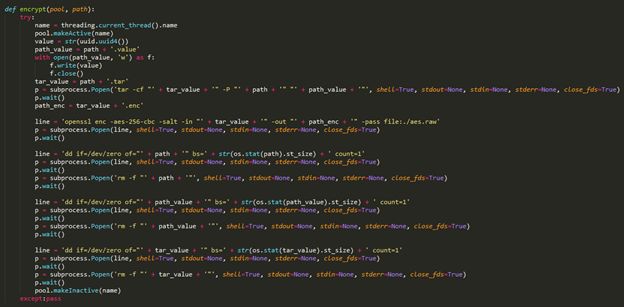

Рис. 3. Код программы-вымогателя Python/filecoder.R для Linux, который использовался группой TeleBots

В мае 2017 года специалисты ESET заметили активность другого семейства вредоносных программ, известного как Win32/Filecoder.AESNI.C (или XData). В большинстве случаев этот вымогатель распространялся в Украине, поскольку именно она была начальным вектором атаки. Согласно телеметрии сервиса LiveGrid®, данная угроза активировалась сразу после обновления программного обеспечения M.E.Doc. Для распространения программа-вымогатель Win32/Filecoder.AESNI.C использовала механизм, который позволял действовать автоматически в инфицированной среде с помощью утилиты SysInternals "PsExec. Однако сложилось впечатление, что во время этой атаки преступники так и не достигли финальной цели или они готовились к другой атаки. В частности, злоумышленники разместили основные ключи дешифрования на форуме, что позволило специалистам ESET создать инструмент для расшифровки файлов жертв программы-вымогателя.

А уже 27 июня 2017 года украинских пользователей массово атаковала новая программа-вымогатель — Diskcoder.C. Данная вредоносная программа имеет возможность шифровать основной загрузочный сектор (MBR) с помощью кода, который был позаимствован у подобного шифровальщика Win32/Diskcoder.Petya. Вот почему некоторые исследователи могут относить эту угрозу к ExPetr / PetrWrap / Petya / NotPetya. Однако, в отличие от оригинального шифровальщика Petya, авторы Diskcoder.C меняют MBR-код таким образом, чтобы восстановление было невозможным. В частности, злоумышленники не смогут предоставить ключ для дешифровки и он не сможет быть набран на экране жертвы, поскольку сгенерированный ключ содержит недопустимые символы.

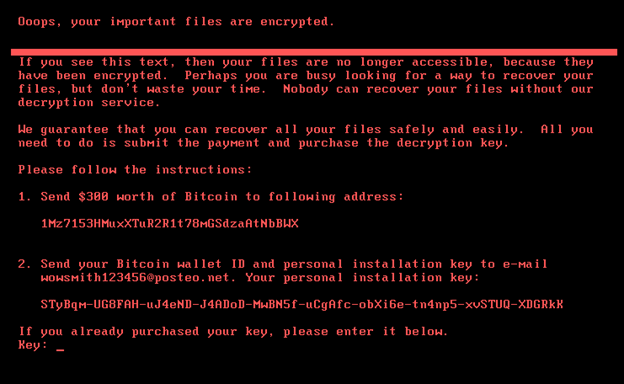

Рис. 4. Сообщение Diskcoder.C с инструкцией для совершения платежа

Визуально этот MBR модуль Diskcoder.C выглядит несколько модифицированной версией Petya: сначала выдает сообщение, которое выглядит как CHKDSK программа для проверки диска. Именно в этот момент угроза фактически осуществляет шифрование данных. Когда шифрования выполнено, при загрузке в части MBR отображается следующее сообщение с платежной инструкцией, но, как уже отмечалось, эта информация не имеет никакого значения.

После запуска угроза делает попытки распространения с помощью известного эксплойта ETERNALBLUE, используя бэкдор DoublePulsar. Таким же образом использовала вредоносная программа-вымогатель WannaCry. Другой способ был идентичным с вымогателем Win32/Filecoder.AESNI.C (также известным как XData), который использовал упрощенную версию Mimikatz для получения паролей, а затем распространял угрозу с помощью SysInternals PsExec. Кроме того, преступники реализовали третий метод распространения с помощью механизма WMI.

Все эти три метода были использованы для распространения вредоносного кода внутри локальной сети. Но в отличие от уже хорошо всем известного вредоносного программного обеспечения WannaCry, которое использовало уязвимость для распространения угрозы целом, эксплойт ETERNALBLUE использовался угрозой Diskcoder.C только для компьютеров внутри сети.

Почему случаи инфицирования встречаются не только в Украине? Исследование показало, что пострадавшие компании в других странах имеют VPN-связи с их филиалами в Украине или деловыми партнерами.

Таким образом, группа TeleBots продолжает осуществлять разрушительные кибератаки в Украине. Кроме фишинговых электронных писем с документами с вредными макросами, злоумышленники начали использовали более сложную схему — атаку на цепь поставки. Сначала главной целью хакеров был только финансовый сектор в Украине, но последние атаки уже нацелены на бизнес-среду страны, и, вероятно, с ненадлежащим образом оцененными возможностями распространения угрозы. Именно поэтому вредоносное программное обеспечение вышло из-под контроля.

Детальный анализ вышеперечисленных угроз, которые в течение последних месяцев массово атакуют Украину, доступен на странице официального блога ESET — www.welivesecurity.com (перевод доступен по ссылке).

Идентификаторы угрозы

ESET обнаруживает угрозу как:

Командные (C&C) серверы:

Легитимные серверы, которые были инфицированы и несанкционированно использованы угрозой:

VBS бэкдор:

Mimikatz:

Win32/TeleBot:

Win32/PSW.Agent.ODE (CredRaptor):

Win32/Filecoder.NKH:

Python/Filecoder.R:

Win32/Filecoder.AESNI.C:

Win32/Diskcoder.C:

PHP shell:

Специалисты ESET регулярно обновляют список инструкций для пользователей по осуществлению проверки и «лечения» систем, устранения последствий атаки, проведения мер по усилению безопасности корпоративной ИТ-инфраструктуры.

Обращаем Ваше внимание! Актуальные рекомендации специалистов ESET всегда доступны в документе «ESET_Recommendations.pdf». Пожалуйста, следите за обновлениями!

В случае если Ваш компьютер уже заражен, пожалуйста, отправьте запрос в службу технической поддержки ESET в Украине на электронный адрес support@eset.ua, указав контактный номер телефона и имя ответственного лица для обратной связи. | |

|

ИТ-АКЦИИ (ВСЕ АКЦИИ)

ИТ-ВЕБИНАРЫ (КАЛЕНДАРЬ Вебинаров) ВСЕ ВЕБИНАРЫ

ИТ-СОБЫТИЯ (КАЛЕНДАРЬ ИТ-событий) ВСЕ СОБЫТИЯ

Публикации, новости, события (ВСЕ Публикации, новости, события)

13 декабря 2019 г в Киеве Состоялось итоговое ежегодное мероприятие года - Новогодний CIO-Jazz, где у участники познакомились с опытом коллег, пообщались с компаниями, представляющими новые технологии, а также приняои участие в традиционной дискуссии в стиле IT-Jazz на тему Изменения VS Стабильность ( "Изменения невозможн (ы/а) стабильность!" - где запятая? :) ). Конференц-часть CIO-Jazz состоялась в Бизнес-школе КРОК, а Новогодняя вечеринка, как всегда, в Бочке на Крещатике.

О Новогоднем CIO-Jazz - версия для мобильного

23 октября 2019 года г.Киев (10.00-17.30). срстоялся осенний MBA IT-Jazz - уникальное мероприятие, практическая конференция, направленная на повышение уровня владения управленческими навыками и способствующая росту личной и профессиональной эффективности ИТ-руководителя.

Ключевые темы MBA IT-Jazz:

С 1 октября 2019 года стартует программа по обеспечению технических ВУЗов Украины новейшим программным обеспечением для разработки радиочастотных (РЧ) и сверхвысокочастотных (СВЧ) устройств NI AWR Design Environment. Цель программы - обеспечить возможность использования студентами современных решений NI AWR, показать преимущества работы в легальном программном обеспечении. ИТ-ПРОЕКТЫ (ВСЕ ПРОЕКТЫ)

Компания Moyo - крупнейшая сеть магазинов электроники, бытовой техники и других потребительских товаров, совместно с Softprom by ERC - Advanced Consulting Partner в сети Amazon Web Services, объявили об успешной реализации ИТ-проекта на платформе AWS. Для стабилизации и увеличения доступности e-commerce платформы было выбрано решение на базе Amazon AWS как альтернатива предыдущему облачному провайдеру. Для миграции выбрали услуги аренды виртуальных машин и база данных, как сервис. В качестве сопровождающих также подключены сервис Route 53 для управления и защиты DNS, облачное дисковое хранилище для бэкапов.

12 червня Уряд ухвалив постанову Кабінету Міністрів України «Про внесення змін до деяких постанов Кабінету Міністрів України щодо функціонування офіційних веб-сайтів органів виконавчої влади».

ИТ-ВИДЕО (ВСЕ ВИДЕО)

Лучков Роман, CIO БаДМ: "У меня в карьере было немного компаний, и, несмотря на 20 страниц трудовой книжки, можно выделить три этапа построения карьеры: первая компания в которой я пробаботал 10 лет была телекоммуникационной (Оптима-телеком), вторая - сделала компетенции (qivi.ru - объединенная система моментальных платежей), третья компания в котрой я сейчас работаю, компания БаДМ." Более подробно смотрите в интервью каналу Perceptron.

Более 10 лет консалтинговой деятельности в области ИТ позволили Владимиру превратить практические примеры в теоретические кейсы как на выступлениях клуба ИТ директоров, так и на отдельную секцию в MBA “Информационный менеджмент”.

Бузмаков Владимир, Председатель Актива Сообщества ИТ-директоров Украины, директор по консалтингу и учредитель консалтинговой компании «Супремум», идеолог и руководитель программы MBA IT (MBA «Информационный менеджмент») в Бизнес-школе КРОК.

Интервью каналу Perceptron.

|

|

|

| карта сайта | |

|

© Супремум, 2006-2017 |